Samsung Knox-Sicherheit

Für den Schutz entwickelt

Wir ermöglichen Menschen und Organisationen, Samsung Galaxy-Geräte zu nutzen, ohne sich um die Sicherheit sorgen zu müssen, damit sie sich auf das konzentrieren können, was wirklich wichtig ist.

Von sicherer Hardware über Echtzeitschutz bis hin zu einer umfassenden Palette an fortschrittlichen Sicherheitslösungen. Sie müssen lediglich Ihr Telefon einschalten und können Ihrem Alltag nachgehen.

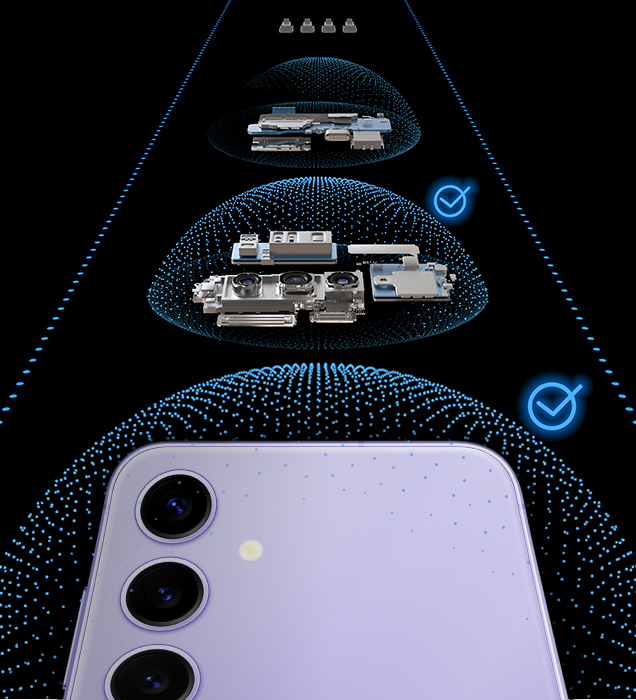

Für Sicherheit designt und entwickelt

Samsung Hardware ist sicher – vom Design über die Herstellung bis zum erstmaligen Einschalten – und darüber hinaus für viele Jahre der Nutzung. Wir bemühen uns, mit unserer eigenen, von Grund auf neu aufgebauten Lieferkette bei jedem Schritt Sicherheit zu bieten.

Für Evolution entwickelt

Wir sind bestrebt, unsere Sicherheitslösungen im Geiste der Offenheit und Partnerschaft weiterzuentwickeln. Dabei beginnen wir mit der bewährten mehrschichtigen Sicherheit von Android und fügen erstklassige Technologien hinzu, um auf die sich ständig verändernde Bedrohungslandschaft zu reagieren.

Tools für Ihr Unternehmen

Wir entwickeln auch eine umfassende Suite von cloudbasierten Lösungen, die einen zusätzlichen Mehrwert der Knox-Sicherheit für Unternehmen schaffen. Mit diesen für Samsung Galaxy-Geräte optimierten Lösungen haben IT-Administratoren die volle Kontrolle, und die Mitarbeiter können ihre Arbeit sicher und produktiv erledigen.

Hardwaregestützt

Die Sicherheitsarchitektur von Samsung wird seit jeher von fortschrittlichen Hardwarelösungen gestützt – und das wird auch so bleiben. Wir integrieren Sicherheitsfunktionen von Grund auf in jedes Gerät, um Ihre wertvollsten Daten zu schützen.

Knox Vault

Schutz für Ihre wichtigsten Anmeldeinformationen

Schutz für Ihre wertvollsten Informationen – Passwörter, biometrische Daten, PINs, Kryptoschlüssel – vor Manipulationen, Absuchen, Seitenkanalattacken und Fehlerinjektion. Die Knox Vault-Architektur ist nach CC EAL 4/5+1 zertifiziert und verfügt über einen speziellen Sicherheitschip, auf den nur Sie zugreifen können.

Warranty-Bit

Zugriff nur von vertrauenswürdigen Quellen

Wenn Warranty Bit eine Manipulation erkennt, wird der Zugriff auf sensible Apps wie Samsung Pay, Samsung Pass und Ihr Android-Arbeitsprofil automatisch gesperrt, um Missbrauch zu verhindern. Die IT-Abteilung kann Warranty Bit aus der Ferne mit Knox Attestation überprüfen und mit anderen Verwaltungsrichtlinien zusammen nutzen.

Secure Boot

Vom Einschalten an vertrauenswürdig

Garantierte Gerätesicherheit durch betriebssystemunabhängige Integritätsprüfungen auf dem Gerät mithilfe von TrustZone. Wenn die Firmware gerootet wurde oder Änderungen an den Systemkomponenten vorgenommen wurden, können diese beim Starten des Geräts gefunden werden.

Sichere Lieferkette

Entwickelt von Samsung

Samsung ist eines der wenigen Unternehmen mit großer Kontrolle über das Design und die Herstellung seiner eigenen Produkte.2 Dadurch kann eine durchgängige Sicherheit entlang der gesamten Lieferkette und während des gesamten Produktlebenszyklus gewährleistet werden.

Secure Wi-Fi

Sicherheit in öffentlichen Netzwerken

Die Funktion Secure Wi-Fi wurde entwickelt, damit Sie sicher im Internet surfen können, auch wenn Sie ungesicherte, öffentliche WLAN-Netzwerke nutzen.4 Sie bietet Schutz, indem sie den Internetverkehr verschlüsselt und Tracking-Apps blockiert, und macht Ihre Verbindungen so sicherer. Sie können Ihren Schutz-Verlauf in Diagrammen und Listen nach WLAN-Namen geordnet einsehen.

Samsung Find

Remote-Sperre für verlorene Geräte

Samsung Find hilft Ihnen nicht nur, Ihr verlorenes Gerät zu finden. Es kann Geräte aus der Ferne sperren, Inhalte löschen oder benutzerdefinierte Nachrichten auf dem Sperrbildschirm anzeigen, um Ihre Daten und Assets zu schützen.5

Datenverschlüsselung

Mehrschichtige Verschlüsselung

Bei der Verschlüsselung stehen Ihnen zahlreiche Optionen zur Verfügung. Die dateibasierte Verschlüsselung bietet standardmäßig separate Verschlüsselungsschlüssel. Alternativ können Sie Materialien in unserem Sicheren Ordner mit eigenständigen Anmeldedaten speichern.

Mit DualDAR können Unternehmen sogar Android Work Profile-Daten mit ihrem angegebenen kryptografischen Modul sichern.3

Nutzung von Permission

Schutz der persönlichen Daten

Mit Permission 5 haben Sie die Kontrolle über sensible Daten wie Ihre Fotos oder andere wesentliche Funktionen, bei denen Daten nach außen dringen können, wie z. B. Mikrofon, Kamera und Standort. Privacy Indicator benachrichtigt den Benutzer, wenn Anwendungen auf die Kamera oder das Mikrofon zugreifen.

Schutz von Daten

Der Schutz Ihres Geräts und Ihrer Daten muss rund um die Uhr gewährleistet sein. Deshalb haben wir eine Reihe von Verschlüsselungsfunktionen entwickelt, um Ihre ruhenden Daten zu schützen, sowie weitere Möglichkeiten, um Ihre Daten bei der Übertragung zu schützen.

Wenn Sie telefonieren oder im Internet surfen, und sogar wenn Sie Ihr Telefon verlegt haben, sind Ihre Daten in sicheren Händen.

Kontinuierlicher Schutz

Sicherheitsbedrohungen lauern an jeder Ecke, und Mobilgeräte werden zunehmend Ziel ausgeklügelter Angriffe.

Knox begegnet diesen Problemen mit Lösungen für das Bedrohungsmanagement, die während der gesamten Nutzungszyklus aktiv sind – damit Sie sich keine Sorgen um Ihr digitales Erlebnis machen müssen.

App-Sicherheit

Malware in Schach halten

Samsung Auto Blocker kann das Neuladen von Apps aus unbekannten Quellen unterbinden, selbst wenn der Benutzer dies versehentlich genehmigt hat. Er kann auch USB-Updates blockieren, um zu verhindern, dass bösartige Software installiert wird. Google Play Protect scannt regelmäßig heruntergeladene Apps, um Malware und Spyware zu erkennen.

Sicherheitspatch

Langfristig regelmäßige Sicherheitsupdates

Unabhängig vom Anbieter erhalten Samsung Galaxy-Geräte bis zu 7 Jahre7 lang Sicherheits- und Betriebssystem-Updates. Ebenso können Anwendungs-Updates über Google Play oder den Galaxy Store automatisiert werden.

Defex

App-Verhalten unter Kontrolle

Defeat Exploit (DEFEX) überwacht anormales App-Verhalten und ergreift Gegenmaßnahmen. Wenn eine App versucht, potenziell gefährliche Anfragen zu stellen, wie z. B. eine Erhöhung der Berechtigungen auf Ihrem Gerät, kann DEFEX sie automatisch schließen.

Message Guard

Schutz vor Angriffen über SMS/MMS

Samsung Message Guard neutralisiert potenzielle Bedrohungen, bevor sie die Gelegenheit haben, Ihnen Schaden zuzufügen. Es isoliert und dekodiert Bilder automatisch in einer Sandbox, sodass Ihr Gerät nicht beeinträchtigt wird.6

Echtzeit-Kernelschutz (RKP)

Echtzeitschutz

Knox überprüft die Kernschichten kontinuierlich in Echtzeit und verhindert, dass Unbefugte auf den Kernel zugreifen oder ihn verändern. Außerdem wird bösartiger Code daran gehindert, Berechtigungen auf Systemebene zu erlangen.

Knox Suite

Sichern, bereitstellen, verwalten und analysieren

Die Knox Suite ist eine umfassende Reihe von Lösungen von Samsung, die für Galaxy-Geräte optimiert wurden.

Android-Arbeitsprofil

Halten Sie Arbeit und Freizeit getrennt

Android Work Profile trennt Arbeits- und persönliche Daten auf einem Gerät mit speziellen Arbeits- und persönlichen Profilen. Sie haben Sicherheit und Kontrolle über die Unternehmensdaten, ohne die Privatsphäre ihrer Mitarbeiter zu verletzen.

Verwaltung und Konfiguration

Leistungsstarke Verwaltung von Mobilgeräten

Knox Platform for Enterprise ist in Galaxy-Geräte integriert und bietet robuste und flexible MDM/EMM-Steuerungsfunktionen für die IT. Diese sind über die Knox Suite oder eine Vielzahl von EMMs mit dem Knox Service Plugin zugänglich.

In Branchen mit strengeren Anforderungen kann eine detailliertere Konfiguration für zusätzlichen Schutz sorgen,

z. B. DualDAR, Hypervisor-basierter Geräte-Manager (HDM): Zugriffskontrolle für Peripheriegeräte und mehr.

Security Center

Sicherheitsstatus der Geräteflotte prüfen

Security Center bietet detaillierte Einblicke in den Sicherheitsstatus Ihrer Flotte. IT-Administratoren können die Integrität ihrer Geräte durch die frühzeitige Erkennung von Schwachstellen (CVEs) anhand von Sicherheitspatch-Levels und Routinebestätigungen gewährleisten.

Galaxy AI

Geschäftsfreundliche KI mit Datenhoheit

Mit Knox Platform for Enterprise können IT-Administratoren die KI-Funktionen von Galaxy so einstellen, dass sie ohne Verarbeitung oder Speicherung in der Cloud lokal und sicher auf dem Gerät ausgeführt werden8.

Geben Sie Ihren Benutzern die Möglichkeit, mit Galaxy KI-Produktivitätstools zu arbeiten und gleichzeitig Ihre Arbeitsdaten vor Lecks oder Missbrauch zu schützen.

Verwaltete Sicherheit

Samsung Knox bietet intuitive und dabei detaillierte Steuerfunktionen zur Einrichtung und Verwaltung von Geräten, die den Anforderungen Ihres Unternehmens entsprechen.

Wir ermöglichen IT-Administratoren eine sichere Verwaltung und helfen Teammitgliedern, Workflows zu optimieren und die Produktivität so zu steigern.

![[Symbol] Microsoft Intune](/images/secured-by-knox/microsoft.png)

Microsoft Intune

Schutz für den Zugriff auf sensible Daten mit Knox Attestation

Mit der hardwaregestützten Bestätigung für Mobilgeräte können Unternehmen die Integrität eines Galaxy-Geräts überprüfen, bevor sie den Zugriff auf Unternehmensressourcen mit Intune MAM erlauben.

![[Symbol] Cisco](/images/secured-by-knox/cisco.png)

Cisco

Zero Trust-Netzwerkzugriff wird auf Galaxy-Geräten unterstützt

Cisco ZTNA auf Galaxy-Geräten bietet Benutzern einen rollenbasierten Zugriff auf Anwendungen und Ressourcen mit den niedrigsten Berechtigungen. Dadurch werden Unternehmensressourcen bei minimaler Angriffsfläche geschützt, während gleichzeitig ein schneller Zugriff ermöglicht wird.

Die Standard-Messaging-App ist je nach Markt unterschiedlich. One UI 5.1 oder höher.